Introduction

L’informatique quantique est une révolution technologique qui promet d’énormes avancées en matière de calcul et de résolution de problèmes complexes. Toutefois, cette évolution suscite également des inquiétudes majeures en matière de cybersécurité. Les algorithmes de chiffrement qui protègent aujourd’hui nos données pourraient devenir obsolètes face à la puissance de calcul des ordinateurs quantiques.

Dans cette veille, nous allons explorer le fonctionnement des ordinateurs quantiques, leur impact potentiel sur la cybersécurité, les menaces qu’ils représentent, ainsi que les solutions envisagées pour anticiper ces risques.

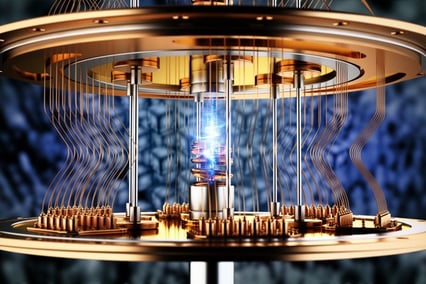

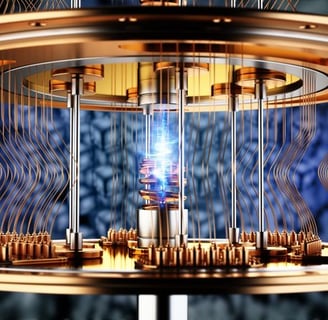

1. Comprendre les ordinateurs quantiques

1.1 Définition et fonctionnement

Contrairement aux ordinateurs classiques qui utilisent des bits (0 ou 1) pour effectuer des calculs, les ordinateurs quantiques reposent sur des qubits. Ces qubits exploitent deux principes fondamentaux de la mécanique quantique :

La superposition : Un qubit peut être dans un état 0, 1 ou une combinaison des deux en même temps.

L’intrication quantique : Deux qubits intriqués partagent un lien instantané, quel que soit leur éloignement, permettant des calculs parallèles extrêmement rapides.

Grâce à ces propriétés, les ordinateurs quantiques peuvent traiter des problèmes complexes bien plus rapidement que les ordinateurs classiques.

1.2 L’état actuel du développement

Actuellement, plusieurs entreprises et institutions travaillent activement sur les ordinateurs quantiques, notamment :

Google avec son processeur quantique Sycamore, qui aurait atteint la « suprématie quantique » en 2019.

IBM, qui propose déjà des ordinateurs quantiques accessibles via le cloud (IBM Quantum).

D-Wave, spécialisé dans le recuit quantique (quantum annealing).

Les gouvernements et institutions de recherche, comme la Chine et l’Union Européenne, qui investissent massivement dans cette technologie.

Malgré ces avancées, les ordinateurs quantiques restent limités par la décohérence et le bruit quantique, rendant leur utilisation pratique encore difficile.

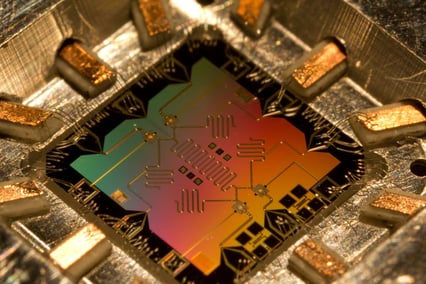

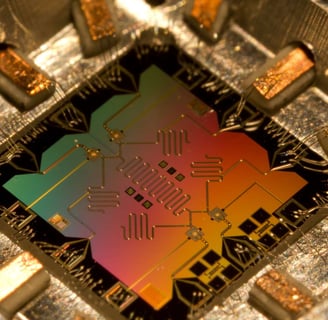

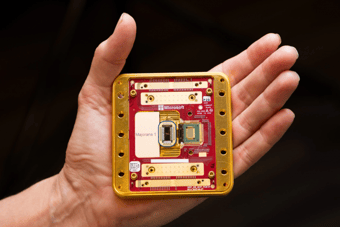

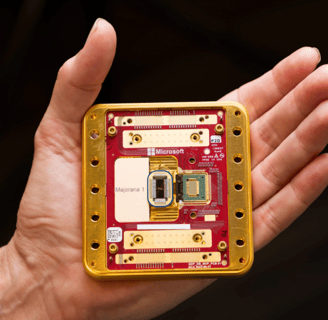

La puce quantique Majorana 1 de Microsoft : une avancée majeure en cybersécurité

En février 2025, Microsoft a dévoilé Majorana 1, le premier processeur quantique au monde basé sur des qubits topologiques. Cette innovation repose sur l'utilisation de quasi-particules de Majorana, qui permettent de stocker l'information quantique de manière plus stable et moins sensible aux perturbations extérieures. Contrairement aux qubits traditionnels, les qubits topologiques offrent une meilleure résistance aux erreurs, ce qui constitue une avancée significative vers des ordinateurs quantiques fiables et évolutifs.Source+4Source+4Azure+4

2. Les menaces des ordinateurs quantiques sur la cybersécurité

2.1 La vulnérabilité des algorithmes de chiffrement actuels

La cybersécurité repose principalement sur des algorithmes de chiffrement qui protègent les communications et les données sensibles. Or, l’arrivée des ordinateurs quantiques menace directement ces systèmes.

Les algorithmes menacés

RSA : Utilisé pour sécuriser les échanges sur Internet, RSA repose sur la difficulté de factoriser de grands nombres premiers. Un ordinateur quantique équipé de l’algorithme de Shor pourrait casser ce chiffrement en quelques secondes, alors qu’un ordinateur classique mettrait des milliers d’années.

ECC (Elliptic Curve Cryptography) : Plus léger que RSA mais basé sur le même principe de difficulté mathématique, il est également vulnérable à l’algorithme de Shor.

Diffie-Hellman et DSA : Basés sur le problème du logarithme discret, ils sont aussi compromis par l’informatique quantique.

2.2 L’attaque de l’algorithme de Grover

L’algorithme de Grover est une autre menace pour la cybersécurité. Il permet de rechercher dans une base de données non triée avec une accélération quadratique par rapport aux ordinateurs classiques. Cela signifie que :

Un chiffrement AES-128 (utilisé pour le stockage des données) nécessiterait 2642^{64}264 opérations pour être cassé au lieu de 21282^{128}2128, ce qui reste difficile mais plus réalisable.

Un hash cryptographique pourrait être inversé plus rapidement.

Même si AES-256 résiste mieux à l’algorithme de Grover, la puissance croissante des ordinateurs quantiques pourrait réduire sa sécurité au fil du temps.

2.3 La menace du « Store Now, Decrypt Later »

Les cybercriminels et certains États pourraient déjà enregistrer des communications chiffrées avec l’intention de les déchiffrer une fois que des ordinateurs quantiques suffisamment puissants seront disponibles. Cette approche, appelée "Stocker maintenant, décrypter plus tard", met en péril des données sensibles à long terme, comme les documents gouvernementaux ou les informations médicales.

3. La cryptographie post-quantique : Une réponse aux menaces

3.1 Qu’est-ce que la cryptographie post-quantique ?

Pour contrer ces menaces, des chercheurs développent des algorithmes de cryptographie post-quantique (PQC - Post-Quantum Cryptography), qui sont résistants aux attaques quantiques. Ces nouveaux algorithmes ne reposent pas sur la factorisation ou les logarithmes discrets, mais sur des problèmes mathématiques plus difficiles à résoudre, même pour un ordinateur quantique.

3.2 Les principaux candidats à la cryptographie post-quantique

Le NIST (National Institute of Standards and Technology) mène un processus de standardisation des futurs algorithmes de cryptographie post-quantique. Voici quelques candidats prometteurs :

CRYSTALS-Kyber : Un algorithme de chiffrement à clé publique basé sur les réseaux euclidiens.

CRYSTALS-Dilithium : Un algorithme de signature numérique également basé sur les réseaux.

Falcon : Un autre algorithme de signature numérique efficace et résistant aux attaques quantiques.

SPHINCS+ : Un algorithme de signature basé sur les arbres de Merkle, totalement indépendant des problèmes mathématiques exploités par l’informatique quantique.

3.3 Migration et adoption des solutions post-quantiques

Les entreprises et institutions doivent dès maintenant anticiper la transition vers ces nouveaux algorithmes. La migration vers une infrastructure résistante aux attaques quantiques est un processus complexe qui doit être planifié des années à l’avance.

Certains acteurs comme Google et Microsoft commencent déjà à tester ces nouvelles solutions en intégrant des systèmes hybrides qui combinent cryptographie classique et post-quantique.

4. Conclusion et perspectives

L’avènement des ordinateurs quantiques représente une avancée technologique majeure mais constitue également une menace importante pour la cybersécurité. Les algorithmes de chiffrement actuels, qui protègent nos transactions financières, communications et données sensibles, deviendront obsolètes une fois qu’un ordinateur quantique suffisamment puissant sera opérationnel.

Pour anticiper ces risques, il est essentiel de :

Surveiller l’évolution des ordinateurs quantiques et des algorithmes cryptographiques post-quantiques.

Adopter progressivement des solutions hybrides pour une transition en douceur.

Mettre en place des protocoles de sécurité post-quantiques dans les infrastructures critiques.

Les années à venir seront cruciales pour déterminer la vitesse à laquelle cette transition devra s’effectuer. Une chose est sûre : la cybersécurité doit s’adapter dès maintenant pour faire face à l’ère quantique.

Veille Informatique : Les ordinateurs quantiques

Contact

N'hésitez pas à me contacter pour plus d'informations.

paristhomas2109@gmail.com

+33 6 95 40 58 33

Tous droits réservés

Designed by Thomas Paris

© Copyright 2025